📌 Giriş

Adli bilişim uzmanları için en kritik adımlardan biri, dijital delilin bütünlüğünü koruyarak kopyalanmasıdır. Bu süreçte kullanılan teknik “adli görüntüleme (forensic imaging)” olarak adlandırılır. Görüntüleme işlemi sayesinde, dijital delilin birebir kopyası alınır ve analiz işlemleri bu kopya üzerinde gerçekleştirilir.

Peki bu işlem nasıl yapılır? Hangi araçlar kullanılır? Hangi hatalar yapılmamalıdır?

🧰 Adli Görüntüleme Nedir?

Adli görüntüleme, bir disk ya da dijital medyanın bit düzeyinde kopyalanmasıdır. Yani sadece görünen veriler değil, silinmiş dosyalar, boş alanlar, dosya sistemi kayıtları gibi tüm bilgiler de elde edilir.

Bu işlem, orijinal delilin asla değiştirilmemesi prensibine dayanır. Görüntüleme işlemi sonunda bir imaj dosyası elde edilir ve adli analiz bu kopya üzerinde yapılır.

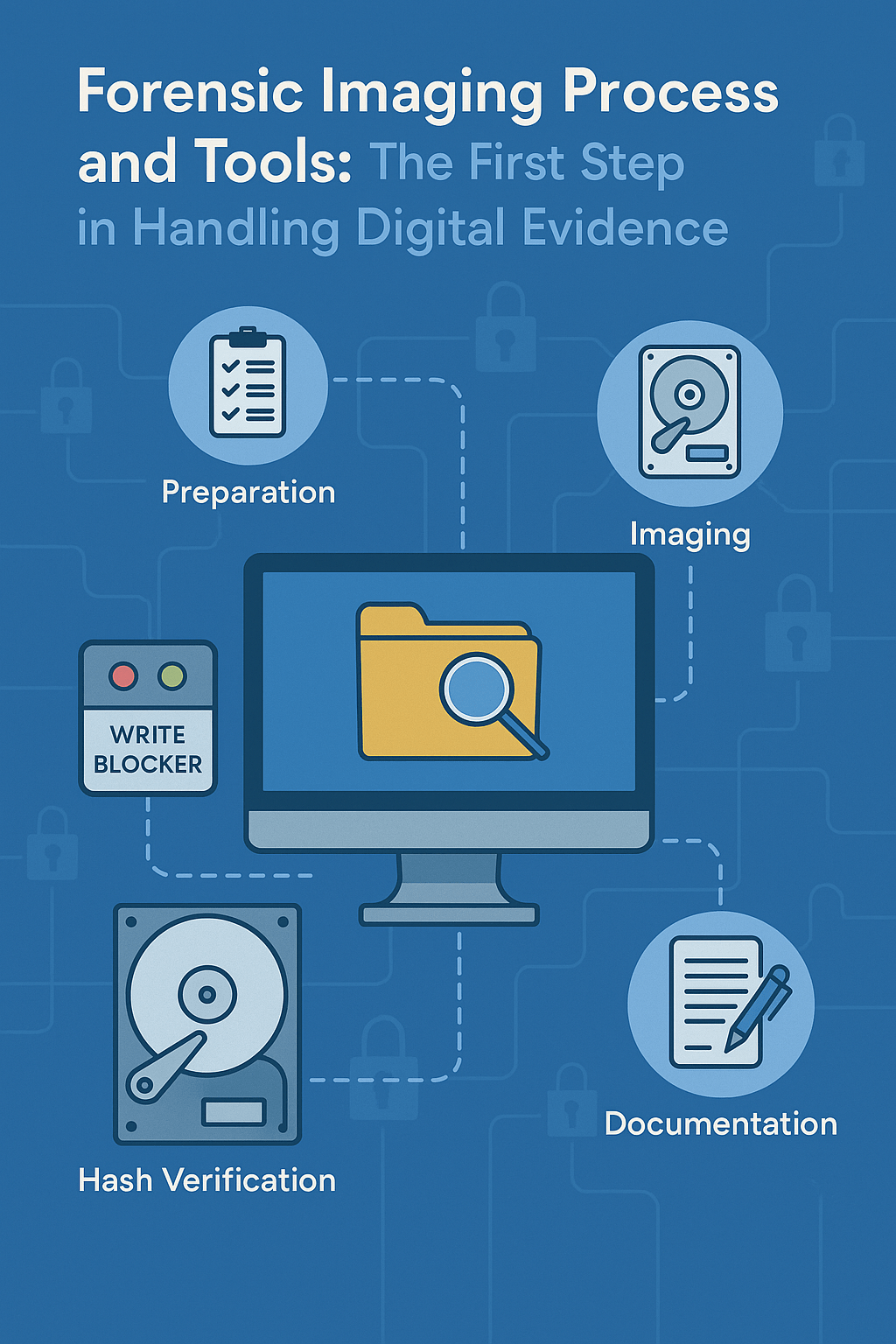

⚙️ Adım Adım Adli Görüntüleme Süreci

1. Hazırlık

- Cihaz kapalıysa soğuk imaj, çalışıyorsa canlı imaj tercih edilir.

- Her zaman bir write blocker kullanılır. Böylece disk üzerine hiçbir yazma işlemi gerçekleşmez.

- Delilin konumlandırılması, fotoğraflanması ve etik sınırlar önemlidir.

2. Görüntüleme

- Uygun format (.dd, .E01 vb.) belirlenir.

- Araç yardımıyla bit düzeyinde kopyalama yapılır.

- Hash algoritmaları (MD5, SHA-1, SHA-256) ile imajın bütünlüğü kontrol edilir.

3. Belgeleme

- Hash değerleri, kullanılan araçlar, alınan kararlar detaylıca kayıt altına alınır.

- Zincirleme delil formu (chain of custody) eksiksiz doldurulur.

🔧 Kullanılan Popüler Araçlar

| Araç | Platform | Öne Çıkan Özellikler |

| FTK Imager | Windows | GUI destekli, .E01 formatı |

| dd | Linux | Basit, hızlı, komut satırı |

| Guymager | Linux | GUI destekli, çoklu çıktı türü |

| DC3DD | Linux | dd’nin log tutan versiyonu |

| EnCase Imager | Windows | Profesyonel, detaylı metadata |

📂 Dosya Formatları

- .dd: Ham imaj, sıkıştırma yok.

- .E01: EnCase formatı, hash ve metadata içerir.

- .AFF: Açık kaynak, sıkıştırılmış imaj.

🧪 Örnek Senaryo: Bir Şirket Sunucusunda İnceleme

Senaryo: Bir şirket, sunucularından birinde olağandışı dış ağ bağlantıları fark eder. Siber olay müdahale ekibi çağrılır. Amaç, sistemin olay sırasında değişmemiş bir kopyasını alıp analiz etmektir.

İzlenen yol:

- Sunucu kapatılmaz, çünkü çalışır durumdaki RAM kritik bilgiler içerebilir.

- Uzman, write blocker yardımıyla harici bir diski bağlar.

- FTK Imager aracı kullanılarak .E01 formatında görüntü alınır.

- Alınan imajın SHA-256 hash değeri hesaplanır ve kayıt altına alınır.

- Görüntü sonrası analiz süreci başlatılır: IP trafiği, log kayıtları ve sistem zaman çizelgesi incelenir.

🔐 Hash Doğrulaması: Bütünlüğün Teminatı

Her adli görüntülemenin sonunda, hem kaynak hem imaj üzerinde hash kontrolü yapılmalıdır. Örnek bir SHA-256 komutu:

bash

“sha256sum server_image.dd > hash_log.txt“

Bu değerler daha sonra adli rapora eklenir. En ufak bir değişiklik hash değerini değiştireceğinden, delilin manipüle edilip edilmediği rahatlıkla anlaşılabilir.

🧭 Sonuç

Adli görüntüleme süreci, dijital adli bilişimin temel yapı taşlarından biridir. Sürecin doğru uygulanması, delilin mahkemede kabul edilip edilmeyeceğini doğrudan etkiler. Kullanılan araçların yetkinliği kadar, sürecin belgelenmesi ve hash kontrolünün yapılması da büyük önem taşır.

Bir adli bilişim uzmanı için, delil kopyalamak bir dosyayı kopyalamaktan çok daha fazlasıdır; bu, dijital adaletin en kritik halkalarından biridir.

Yorum bırakın